Hi,

auch wenn eDrive eine Nischenlösung zu sein scheint, ist es doch ein nettes Feature: Vollverschlüsselung aller Daten auf der SSD ohne Performanceeinbußen (ja, auch AES-NI in der CPU kostet Leistung! Teilweise sogar massiv!).

Ich habe es vor kurzem auf einem Lenovo P14s Gen3 mit einer Samsung 980 Pro probiert und musste feststellen, dass die "alte" Methode nicht mehr funktionierte. Jetzt ist (mindestens) ein Zusatzschritt nötig. Ich rekonstruiere es mal etwas aus dem Gedächtnis:

auch wenn eDrive eine Nischenlösung zu sein scheint, ist es doch ein nettes Feature: Vollverschlüsselung aller Daten auf der SSD ohne Performanceeinbußen (ja, auch AES-NI in der CPU kostet Leistung! Teilweise sogar massiv!).

Ich habe es vor kurzem auf einem Lenovo P14s Gen3 mit einer Samsung 980 Pro probiert und musste feststellen, dass die "alte" Methode nicht mehr funktionierte. Jetzt ist (mindestens) ein Zusatzschritt nötig. Ich rekonstruiere es mal etwas aus dem Gedächtnis:

- BIOS/UEFI am besten auf Standardeinstellungen laden. Oder folgende Einstellungen kontrollieren: TPM bzw. Security-Chip muss angeschaltet sein, mindestens in Version 1.2. Es sollte im UEFI-Modus mit Secure Boot gebootet werden.

- Ein Windows (>=8) booten (ggf. vorher kurz eines installieren)

- Samsung Magician installieren und starten

- Unter "Data Management | Encrypted Drive" den Schalter anschalten. Es sollte jetzt "Zur Aktivierung bereit" da stehen.

- Neu starten, mit F12 in die Boot-Liste wechseln, mit "Tab" in den Reiter der Lenovo-Apps gehen und ThinkShield Secure Wipe starten

- einen ATA Secure Erase ausführen

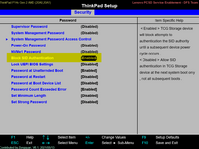

- Neu starten, mit F1 ins BIOS wechseln. Dort die Option "Block SID" auf "Disabled" stellen. Speichern und neu starten

- jetzt vom USB-Stick o.ä. die Windows-Installation (>=8) starten. Achtung: Du hast nur diesen einen Versuch. Wenn du ein zweites Mal rebootest und dann erst den Installer starten willst, ist "Block SID" wieder auf "Enabled". Das wird nur für *einen* Reboot disabled. Ggf. also sonst wieder ins BIOS, wieder "Block SID" disablen und im nächsten Start vom Windows-USB-Stick starten

- Windows (Pro-Version, nicht Home) installieren. Dabei keine Partitionen manuell anlegen, sondern einfach den leeren unpartitionierten Bereich für die Installation auswählen und Windows legt selbst mehrere Partitionen passend an

- Samsung Magician installieren und starten, unter "Data Management | Encrypted Drive" checken, ob dort nun "Aktiviert" steht. Wenn nicht (z.B. weiterhin nur "zur Aktivierung bereit"), ist bis hier hin etwas schief gelaufen und du brauchst nicht weiter zu machen.

- Im Explorer auf den Arbeitsplatz gehen ("Dieser PC"), Rechtsklick auf die Festplatte, "Bitlocker verwalten", dann auf "BitLocker deaktivieren" klicken und warten, bis die Entschlüsselung der Daten fertig ist. Das ist nämlich eine unnötige Verschlüsselung in Software, die gerade zusätzlich aktiv ist.

- Startmenü öffnen (oder Windows+R drücken), gpedit.msc eintippen, Enter drücken/starten

- Unter "Computerkonfiguration | Administrative Vorlagen | Windows Komponenten | BitLocker-Laufwerksverschlüsselung | Betriebssystemlaufwerke" folgende drei Punkte aktivieren (Doppelklick, "Aktiviert", "OK" - *nichts* dort verändern, *nur* auf Aktiviert setzen): "Verwendung der hardwarebasierten Verschlüsselung für Betriebssystemlaufwerke konfigurieren", "Zusätzliche Authentifizierung beim Start anfordern" und "Erweiterte PINs für Systemstart zulassen". Dann den Editor für Gruppenrichtlinien schließen

- Jetzt wieder im Explorer auf den Arbeitsplatz gehen ("Dieser PC"), Rechtsklick auf die Festplatte, "Bitlocker verwalten". Jetzt kannst du BitLocker aktivieren und dabei auch ein Passwort vergeben. Die Frage, ob nur der verwendete Speicherplatz oder die gesamte Platte verschlüsselt werden soll, darf *nicht* erscheinen, sonst ist bis hierhin etwas schief gegangen. Du solltest nur nach dem Passwort gefragt werden, sowie ob du vorher noch einen Reboot zum Test machen möchtest. Sonst nix. Wenn das der Fall ist: Herzlichen Glückwunsch, eDrive ist nun aktiv

Zuletzt bearbeitet von einem Moderator: